Audiobasierte Steckverbindungsprüfung

Die audiobasierte Steckverbindungsprüfung bietet neue Möglichkeiten zur Erfassung und Auswertung von Steckverbindungsvorgängen.

Behavioral Analytics

Behavioral Analytics analysiert das Nutzerverhalten, um ungewöhnliche Aktivitäten zu identifizieren und präventive Maßnahmen im Rahmen des Cyber-Risikomanagements zu ergreifen.

Distributed Ledger Technology

Distributed Ledger Technology ermöglicht die dezentrale Speicherung von Informationen über ein Netzwerk verteilter Server.

Federated Learning

Federated Learning ist dem Bereich des maschinellen Lernens zugeordnet und ermöglicht erhöhten Datenschutz bei gleichzeitiger Verwendung unternehmensübergreifender Daten.

Internet of Thinking

Das Internet of Thinking ermöglicht die Verarbeitung und Analyse von Daten in der Nähe des Erfassungsortes, ohne auf einen zentralen Cloud-Server angewiesen zu sein.

Lasertrocknung der Anode

Gegenüber den konventionellen Verfahren stellt die Lasertrocknung eine neue Möglichkeit der Trocknung von Batterie-Anoden dar.

Light Fidelity

Light Fidelity nutzt Lichtwellen zur Datenübertragung, um hohe Übertragungsgeschwindigkeiten und eine verbesserte Datensicherheit zu ermöglichen.

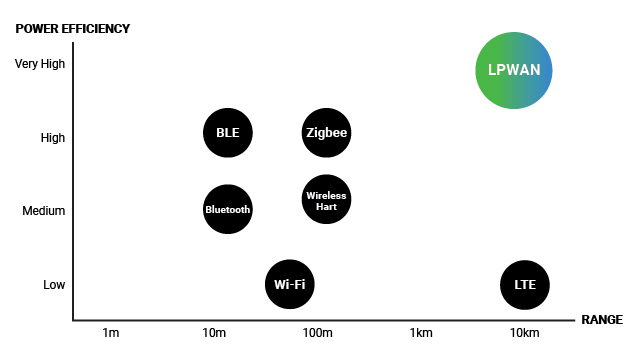

Low Power Wide Area Network

Ein Low Power Wide Area Network ermöglicht die Verbindung von Niedrigenergiegeräten (z.B. batteriebetriebene Sensoren) über große Distanzen.

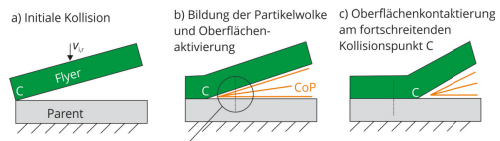

Magnetpulsschweißen

Auf Basis kinetischer Energie ermöglicht das Magnetpulsschweißen stoffschlüssige Verbindungen zwischen verschiedenartigen Materialien wie Kupfer, Aluminium und Stahl.

Membran-Direktbeschichtung

Die Membran-Direktbeschichtung zielt auf die direkte Beschichtung des Katalysators auf die Polymermembran ab.

Schwarmrobotik

Schwarmrobotik bezeichnet das gemeinsame Agieren von Robotern, um definierte Aufgaben effizient zu lösen.

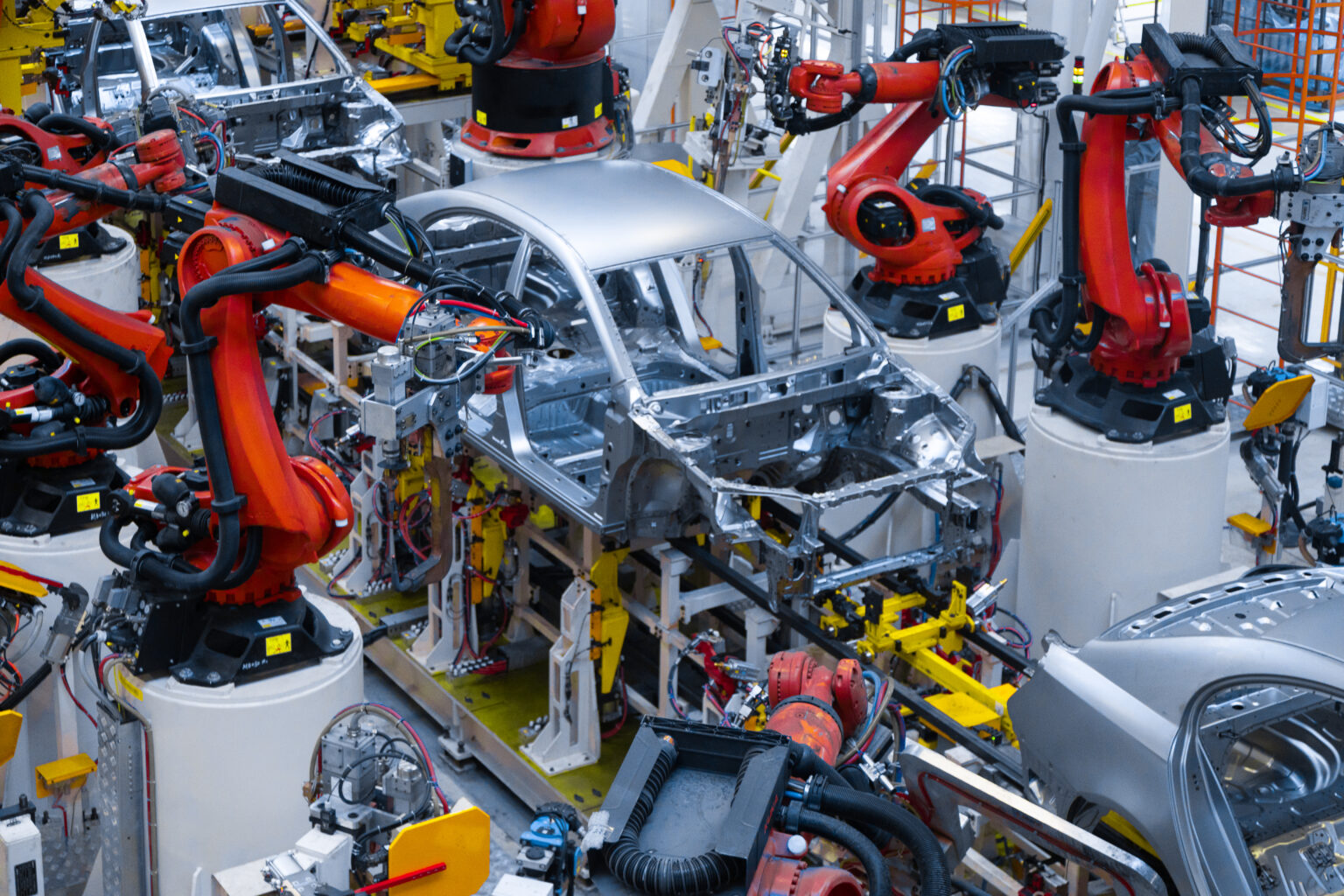

Unboxing

Unboxing beschreibt einen neuen Produktionsansatz bei der Herstellung von Fahrzeugen.

Wässrige Kathodenherstellung

Mittels wässriger Kathodenherstellung sollen bisher verwendete Lösungsmittel abgelöst werden.

Zero-Trust Architecture

Zero Trust Architectures verhindern den unbefugten Zugriff auf Unternehmensnetzwerke.